CCERT月报:高校用户要警惕开源软件中的高危漏洞

2026-02-04 中国教育网络

2025年12月,国内某知名短视频平台遭受了黑灰产的网络攻击。黑灰产使用了高度产业化自动化的攻击链进行攻击,平台的安全检测与封禁机制不堪重负以致基本失效,最终只能关闭直播通道来抵抗攻击。这也表示攻击方已迈入自动化、规模化、组织化时代,防守方单纯依靠传统规则引擎加人工辅助处置的半自动化防御体系已无法适应新的形势,亟需借助新技术(如AI)进行相应的能力升级。

近期需要关注的还有钓鱼邮件攻击,各类钓鱼攻击场景会高度契合年底的主题,以“年终福利补贴申领”“退税提醒”等为诱饵,利用人员年底对工资奖金的期待心理,诱导点击恶意链接或附件,进而控制用户账号或系统以发起进一步的攻击。用户需提高警惕,仔细鉴别这类邮件的真实性。

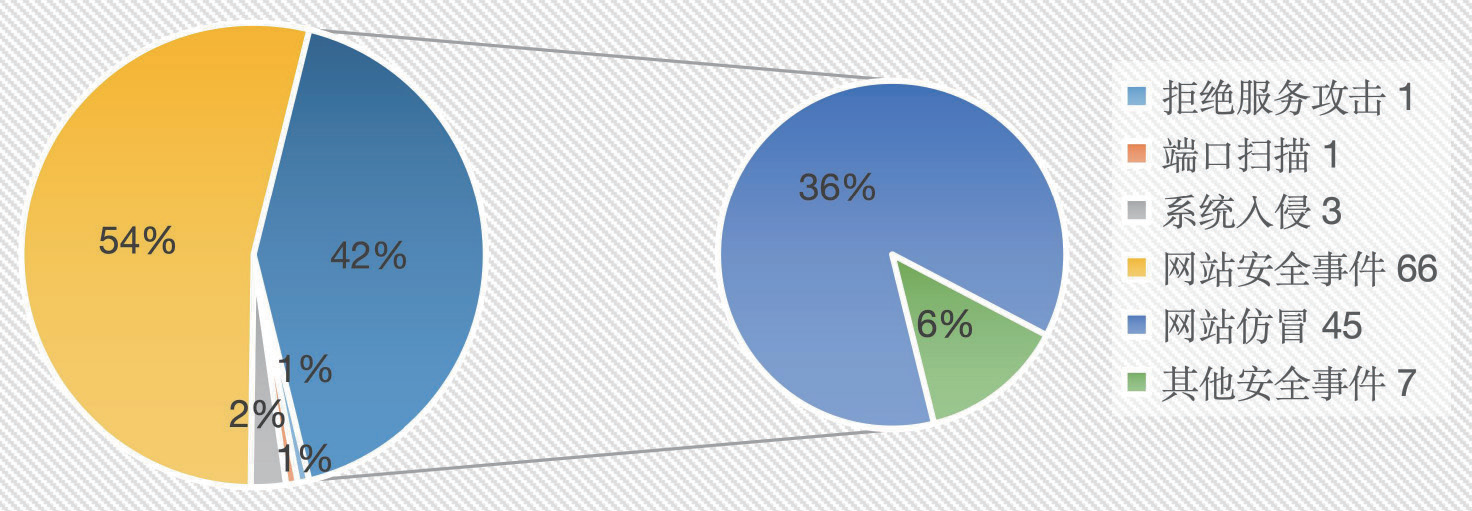

2025年11月-2025年12月CCERT安全投诉事件统计

近期新增严重漏洞评述

01

微软2025年12月的例行安全更新共包含微软产品的安全漏洞57个。按等级分类包含2个高危、54个重要和1个未公布等级。这些漏洞中需要特别关注的是:

Windows Cloud Files Mini Filter Driver权限提升漏洞(CVE-2025-62221)。Windows系统中的Cloud Files Mini Filter驱动组件在处理云端文件相关I/O请求时存在释放后使用(Use After Free)错误,可能导致内核权限检查功能被绕过。目前该漏洞已经存在在野的攻击行为。

Windows远程访问连接管理器组件权限提升漏洞(CVE-2025-62472)。Windows远程访问连接管理器是系统处理VPN连接、远程桌面协议(RDP)等远程访问请求的核心模块。该模块在处理远程访问配置请求时存在双重内存管理漏洞。攻击者利用这两个缺陷可以获得系统权限。

Windows存储VSP驱动程序特权提升漏洞(CVE-2025-59516)。该漏洞源于Windows存储VSP驱动程序在执行关键功能时缺少必要的身份验证控制,允许已认证的本地攻击者通过特制的本地操作(如伪造文件路径)提升权限至SYSTEM级别。

Windows日志文件系统驱动程序缓冲区溢出漏洞(CVE-2025-62470)。Windows日志文件驱动程序中存在一个堆溢出漏洞,允许已经过身份验证的本地普通用户利用该漏洞获得系统SYSTEM权限。

Windows内核GRFX组件权限提升漏洞(CVE-2025-62458)。Win32kGRFX内核组件在实现相关图形功能时存在内存管理缺陷,可能导致系统权限控制功能被绕过,经过身份认证的普通用户可以利用该漏洞获取系统SYSTEM权限。

02

React是Meta公司开源的前端开发JavaScript库,是目前互联网上使用较为广泛的前端开发工具。React Server Components(RSC)是React 18版本后开始引入的一种渲染处理方式,由于RSC服务器的react-server相关程序在处理客户端的Flight协议数据时缺少必要的安全校验,导致存在远程代码执行漏洞(CVE-2025-55182)。目前厂商已经在最新版本中修补了该漏洞,建议用户尽快确认自身服务是否受到影响并尽快升级。

03

Chrome浏览器新发布最新版本143.0.7499.146/.147,用于修补之前版本中存在的两个高危漏洞,一个是位于WebGPU中的释放后重用漏洞(CVE-2025-14765),另一个是V8引擎中越界读写漏洞(CVE-2025-14766)。利用上述漏洞攻击者可以突破安全沙箱窃取用户系统上的敏感数据甚至是远程执行任意代码。建议用户尽快进行升级。

04

Langchain是一个大模型应用开源框架,它允许开发人员将大型语言模型与外部的计算和数据源结合起来。Langchain核心库中存在一个注入漏洞(CVE-2025-68664)。建议相关管理员尽快进行升级。

05

MongDB是一款开源的非关系型高性能数据库,其8.2.3、8.0.17、7.0.28、6.0.27、5.0.32、4.4.30之前的版本中存在一个远程代码执行漏洞(CVE-2025-14847)。目前厂商已经在最新版本中修补了该漏洞,建议管理员尽快进行版本更新。

安全提示

高校用户因其研究与学习特性,是开源软件使用大户。本月多个开源软件爆出高危漏洞,可能给校园网带来安全风险。建议校园网管理员通过以下手段降低风险:一、在校园网边界限制高危服务端口(如MongDB的27017端口);二、在校园网内发起主动探测识别高危服务(如Next.js框架、Langchain框架)和风险端口(如Tcp 27017);三、加强漏洞信息的宣传工作,提升用户安全意识。

来源:《中国教育网络》2025年12月刊

作者:郑先伟(中国教育和科研计算机网应急响应组)

责编:陈茜

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

相关阅读

CCERT月报:新修订《网络安全法》对高校信息化安全提出更高要求2025/12/02

CCERT月报:网络安全工作要求从形式合规转向过程合规2025/12/15

CCERT月报:高校要警惕HTTP/2协议中的漏洞2025/09/22

CCERT月报:高校网络安全应急处置面临新要求2025/10/27

CCERT月报:高校要防范AI泄露内部信息2025/09/01

CCERT月报:高校要做好开源AI组件的安全防护2025/07/03

CCERT月报:高校要与供应链厂商建立安全联动机制2025/08/04

CCERT月报:近期要防范校内钓鱼邮件攻击2025/05/27

CCERT月报:网络安全工作要求从形式合规转向过程合规2025/12/15

CCERT月报:高校要警惕HTTP/2协议中的漏洞2025/09/22

CCERT月报:高校网络安全应急处置面临新要求2025/10/27

CCERT月报:高校要防范AI泄露内部信息2025/09/01

CCERT月报:高校要做好开源AI组件的安全防护2025/07/03

CCERT月报:高校要与供应链厂商建立安全联动机制2025/08/04

CCERT月报:近期要防范校内钓鱼邮件攻击2025/05/27

一起关注互联网发展、互联网技术、互联网体系结构……

在教育部科技司领导下,中央电化教育馆组织实施了教育信息化教学应用实践共同体项目...

工作要点聚焦:教育信息化、网络安全……都怎么干?

京公网安备 11040202430174号

京公网安备 11040202430174号