CCERT月报:高校要防范AI泄露内部信息

2025-09-01 中国教育网络

木马编写者已经开始使用AI技术辅助编写木马病毒的混淆程序,以此来躲避查杀。AI的介入大大降低了木马病毒的编写难度、提升了开发速度,攻击者可以针对每个特定的目标快速开发不同的免杀版本。如何利用AI来防御AI攻击将会是未来的研究重点。

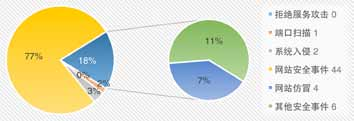

2025年6月-2025年7月CCERT安全投诉事件统计

近期新增严重漏洞评述

01

微软2025年7月的例行安全更新共包含微软产品的安全漏洞130个,按等级分类包含14个高危等级、116个重要等级。鉴于上述漏洞带来的风险,建议用户尽快使用系统自带的更新功能进行安全更新。这些漏洞中需要特别关注的是:

SPNEGO扩展协商(NEGOEX)安全机制远程代码执行漏洞(CVE-2025-47981)。该漏洞存在于SPNEGO扩展协商(NEGOEX)安全机制中,属于缓冲溢出漏洞。该漏洞无需用户交互,可直接通过网络来利用,具备传播蠕虫的特质,建议用户尽快安装补丁更新。

Microsoft SQL Server信息泄露漏洞(CVE-2025-49719)。该漏洞存在于Microsoft SQL Server中,若输入验证不当,攻击者则可远程泄露未初始化的内存数据,获取敏感信息。目前该漏洞已经发现被利用的迹象,建议相关数据库管理员尽快进行版本升级。

SharePoint远程代码执行漏洞(CVE-2025-49704、CVE-2025-49706)。攻击者将这两个漏洞结合利用,可以在不用合法身份的情况下远程执行任意代码。目前该组攻击链漏洞已经在网络上被利用。

Windows输入法编辑器(IME)特权提升漏洞(CVE-2025-49687)。该漏洞存在于输入法编辑器中,攻击者只需具备本地系统访问权限(如物理接触设备或通过低权限账户远程登录),即可利用该漏洞触发内存错误,绕过安全防护机制,并最终提升至系统管理员权限。

Windows设备连接管理服务远程代码执行漏洞(CVE-2025-49724)。Windows Connected Devices Platform Service是Windows系统中内置的设备连接管理服务,主要用于支持跨设备协同和智能设备互联功能。该服务中存在一个释放后重用漏洞,攻击者可以通过构造恶意网络请求来触发该漏洞,进而远程执行任意代码。

02

Sudo命令隔离失效漏洞(CVE-2025-32463)。利用这一漏洞,攻击者能够精心构造特定的命令参数绕过sudoers文件的安全防护机制以root的身份执行命令。建议linux用户尽快进行升级。

03

Google Chrome浏览器(138.0.7204.157/.158)之前版本中存在多个安全漏洞(CVE-2025-6554、CVE-2025-6558、CVE-2025-7656、CVE-2025-7657)。攻击者可通过恶意网页触发漏洞,绕过沙箱防护,导致堆内存损坏,进而可能引发浏览器崩溃、敏感信息泄露,甚至实现远程代码执行(RCE),完全控制用户设备。上述漏洞已经在互联网上被积极利用,建议用户尽快对使用的Chrome进行升级。

04

VMware官方在7月中旬发布了安全公告VMSA-2025-0013,披露了三个严重的安全漏洞(CVE-2025-41236、CVE-2025-41237和CVE-2025-41238)。三者均为高危级别,其中CVSS评分高达9.3,影响VMware ESxi、Workstation和Fusion等软件。利用上述漏洞,本地虚拟机的管理员可以穿透软件限制在宿主机上执行命令,不过上述漏洞均无法通过网络远程利用。建议VMware的管理员尽快对相关软件进行升级。

安全提示

近期,有关部门通报了一起与AI有关的泄密事件:某科研机构人员为节省时间,将包含未公开核心数据及实验成果的涉密资料上传至某公共AI应用软件,导致敏感信息通过互联网传输至境外服务器,造成所在研究领域重大泄密风险。这也再次提醒我们要注意AI的数据安全,除了要严格控制AI本地训练集的数据安全外,也要加强使用过程中的用户安全教育,提醒用户不要在不可控的AI环境中上传敏感数据文件,也不要在不可控的AI环境中提一些包含内部信息的问题,因为目前的AI应用都会记录用户的提问,这可能导致不可控的内部信息泄露。

来源:《中国教育网络》2025年7月刊

作者:郑先伟(中国教育和科研计算机网应急响应组)

责编:陈茜

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

相关阅读

CCERT月报:高校要做好开源AI组件的安全防护2025/07/03

CCERT月报:高校要与供应链厂商建立安全联动机制2025/08/04

CCERT月报:近期要防范校内钓鱼邮件攻击2025/05/27

CCERT月报:警惕VMware ESXi验证绕过漏洞2024/09/18

CCERT月报:警惕0day漏洞攻击的高发时刻2024/08/20

CCERT月报:OpenSSH 漏洞攻击来袭!用户需防范2024/07/29

CCERT月报:以数据价值为导向进行系统分级防护2024/06/28

CCERT月报:开源软件供应链安全问题引发关注2024/05/28

CCERT月报:高校要与供应链厂商建立安全联动机制2025/08/04

CCERT月报:近期要防范校内钓鱼邮件攻击2025/05/27

CCERT月报:警惕VMware ESXi验证绕过漏洞2024/09/18

CCERT月报:警惕0day漏洞攻击的高发时刻2024/08/20

CCERT月报:OpenSSH 漏洞攻击来袭!用户需防范2024/07/29

CCERT月报:以数据价值为导向进行系统分级防护2024/06/28

CCERT月报:开源软件供应链安全问题引发关注2024/05/28

一起关注互联网发展、互联网技术、互联网体系结构……

在教育部科技司领导下,中央电化教育馆组织实施了教育信息化教学应用实践共同体项目...

工作要点聚焦:教育信息化、网络安全……都怎么干?

京公网安备 11040202430174号

京公网安备 11040202430174号