11月教育网运行平稳,未发现影响严重的安全事件。

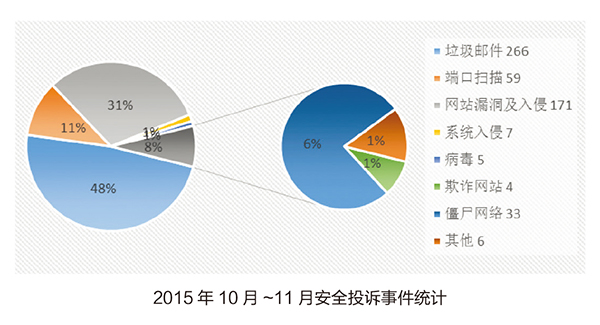

11月安全投诉事件比例及规模与往月基本持平。网站安全事件数量依然在高位运行,目前更多的安全事件投诉来源于学校的各种业务系统(如教务、招生、学籍管理等)。这应该引起学校的关注。

11月没有新增影响比较严重的木马蠕虫病毒。

11月需要关注的漏洞有如下这些:

1.微软11月的例行安全公告数量共12个,其中4个为严重等级,8个为重要等级。这些公告共修补了包括Windows系统、IE浏览器、Office软件、Skype、Lync、Web App、NETFramework及微软Edge中的53个漏洞。用户应该尽快使用Windows的自动Update功能更新相应补丁程序。漏洞的详细信息请参见:https://technet.microsoft.com/zh-CN/library/security/ms15-nov.aspx1。

2.Adobe公司11月的例行公告中需要关注的是apsb15-028,该公告修补了Flash player软件中的16个安全漏洞,涉及的系统包括目前几乎所有的主流操作系统。用户应该尽快升级自己的Flash版本。相关漏洞的信息请参见:https://helpx.adobe.com/security/products/acrobat/apsb15-28.html。

3.Redis是一个高性能的开源免费key-value数据库软件,被很多研究项目所采用。Redis默认情况下会开启6379端口,并将该端口服务绑定在0.0.0.0上,在未开启认证的情况下,可导致任意用户在可以访问目标服务器的情况下未授权访问Redis,读取Redis的数据。这样的设计最初是为了方便用户访问数据库里的数据,因此这种未授权的访问模式几乎存在大多数Redis数据库中,正常情况下这种未授权的访问只是让用户能够读写Redis数据库,但是近期有攻击者研究了利用该未授权访问的一种新的攻击方式,通过Redis的读写权限将自己的公钥写入目标服务器/root/.ssh文件夹的authotrized_keys文件中,从而可以直接登录目标服务器。目前厂商还未针对该漏洞发布补丁程序,Redis的管理员可以使用下列临时的方法来降低被攻击的风险:

(1)将Redis的服务绑定到本地地址127.0.0.1上,方法为编辑/etc/redis/redis/conf配置文件,修改bind参数为如下:`bind127.0.0.1`。

(2)使用防火墙限制外部网络对6379端口的访问。

4.Java反序列化漏洞近期在网络上被热炒,该漏洞是因为ApacheCommonsCollections组件中对于集合的操作存在可以进行反射调用的方法,并且该方法在相关对象反序列化时并未进行任何校验,远程攻击者利用漏洞可发送特殊的数据给应用程序或给使用包含Java‘InvokerTransformer.class’序列化数据的应用服务器,在目标服务器当前权限环境下执行任意代码。Apache Commons工具集广泛应用于Java技术平台,WebLogic、IBM WebSphere、JBoss、Jenkins和OpenNMS等应用都大量调用了Commons工具集,因此上述软件都可能受此漏洞影响。由于漏洞影响的软件厂商较多,目前官方还未给出完整的补丁,Apache给出临时的解决办法,相关管理员可以参照相关办法来降低风险:http://svn.apache.org/viewvc?view=revision&revision=1713307。

安全提示

近期学校各类业务系统的安全漏洞频出,建议学校尽快联系相关的业务开发厂商进行确认修补。通常攻击者利用这些业务系统的漏洞并不会有明显的攻击表象(如篡改网页等),但是它可能带来更大的危害,如窃取教工及学生身份信息甚至是篡改考试成绩等。

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

重磅:顶尖大学,合并!2023/07/04

上海高校求解如何让基础科学研究“扛鼎”2023/04/18

二本高校招行政,要求全员博士?2023/04/06

高校应为卓越女性搭建事业舞台2023/03/16

高校如何助力科技自立自强—— 代表委员为高校科技创新高质量发展建言献策2023/03/13

两部门重磅发文:不得从中西部、东北高校挖人!2022/12/12

“问天”问天!这些高校,再立新功!2022/07/25

京公网安备 11040202430174号

京公网安备 11040202430174号