10月最值得我们关注的事件便是微软的黑屏事件。微软的这一反盗版举措在国内掀起了轩然大波,大量的盗版用户被迫关闭了Windows的自动更新功能来逃避这一正版验证手段,失去了自动更新功能的Windows系统就像是没有了自身免疫系统的人,随时有被感染的风险,而现在网络上这种主机数量越来越多。虽然最终微软策略的改变,使得实际遭遇黑屏的用户寥寥无几有点雷声大雨点小的感觉,但是这次事件也实实在在地给国内那些盗版用户上了一课。使用盗版终究不是长久之计,是花大价钱购买正版的Windows软件继续使用呢?还是使用其他一些开源的免费系统和应用软件来替代现有应用呢?是时候该考虑这方面的问题了!

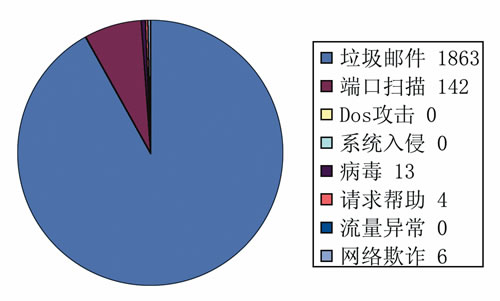

安全投诉事件统计

10月的安全投诉事件与往月相比没有明显的变化。

2008年10月CERNET安全投诉事件统计

病毒与木马

10月值得关注的是利用微软MS08-067漏洞传播的蠕虫。微软在10月23号迫于漏洞被利用的风险加大而追加发布了MS08-067漏洞的安全公告,10月26日该漏洞的中文版攻击代码被公布,随后利用该漏洞的蠕虫开始传播。MS08-067这个漏洞存在于Vista版本之前的所有Windows操作系统中,主要是由于Windows Server服务不正确地处理特制的 RPC 请求导致的。利用该漏洞的蠕虫通过向用户系统的TCP的139端口和445端口发送特定的数据来进行传播,它非常类似于之前的nachi蠕虫和震荡波蠕虫,因此危害等级非常高。

从目前我们监测的数据来看, 该蠕虫的传播范围并不是很广泛,导致这一现象的主要原因是用户端防火墙软件对蠕虫传播进行了有效的阻挡。由于MS08-067这个漏洞是直接通过网络的139和445端口进行攻击,它必须先与用户系统的TCP 139或者445端口进行成功连接后才能开始发送攻击数据包。如果用户端有防火墙保护就会拒绝这种连接的建立,从而导致蠕虫的传播无法正常进行。目前用户所使用的操作系统多为Winxp以上的版本,这些版本的操作系统都自带了防火墙软件。而剩下的少量的使用2000系统的多数为2000server服务器,这些服务器很多前端都放置了硬件防火墙来保护服务器。这些硬件和软件的防火墙有效地保护了该漏洞不被利用,也就有效地阻止了蠕虫的传播。

新增严重漏洞评述

10月微软公布12个安全公告,其中5个都为严重的安全公告。10月值得我们关注的漏洞有:

Windows Server服务RPC请求缓冲区溢出漏洞

Windows的Server服务在处理特制RPC请求时存在缓冲区溢出漏洞,攻击者可以发送特制的 RPC 请求来利用该漏洞。 成功利用此漏洞的攻击者可以完全控制受影响的系统。

目前该漏洞的攻击代码已经被公开,利用该漏洞的蠕虫也在网络上进行传播。

Windows Internet 打印服务远程执行代码漏洞

运行 IIS 且启用了 Internet 打印服务的 Windows 系统上存在一个远程执行代码漏洞,远程攻击者可以通过特制的HTTP POST请求诱骗受影响的服务器连接到恶意的IPP服务器来触发这个溢出,成功的攻击者可以在受影响的系统上执行任意代码。由于该漏洞可以通过80端口进行攻击,因此它能很容易穿透防火墙的阻挡。

针对上述漏洞建议用户尽快安装相应的补丁程序。除了微软的漏洞外,近期我们需要关注的第三方软件漏洞有:

Oracle数据库软件紧急补丁更新

本次发布的补丁更新修补了Oracle产品中的多个漏洞,这些漏洞可能导致数据库的敏感信息被泄露、数据库的访问限制被绕开,甚至是数据服务器被完全控制。建议用户及时更新相应的补丁。

安全提示

针对那些害怕微软黑屏验证而关闭自动更新功能用户的建议:

1.使用WSUS服务替代Windows自动的update功能,WSUS暂时可以保证系统有效的更新补丁程序而不安装正版验证程序。

2.无法使用WSUS服务的,建议用户到微软的网站手动下载补丁程序安装。

3.如果条件允许,建议购买正版软件使用。或者使用开源的正版软件替代现有操作系统。

(作者单位为CERNET应急响应小组CCERT)

来源:《中国教育网络》2008年12月刊

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

微软首席执行官萨提亚·纳德拉:中国市场是绝佳的发展平台2017/11/02

微软展示AI芯片研究成果2017/07/27

微软组建人工智能实验室2017/07/18

重组在即 微软将在全球对销售队伍裁员“数千人”2017/07/03

微软在中国推政府定制版Win10系统,希望能进采购名单2017/03/24

微软史上最大并购案:262亿美元收购LinkedIn2016/06/14

第十二届MOS大赛全国总决赛在京举行2016/05/16

京公网安备 11040202430174号

京公网安备 11040202430174号