CCERT月报:高校要做好开源AI组件的安全防护

2025-07-03 中国教育网络

近期,有安全公司监测到互联网上出现了大量运维软件钓鱼网站,仿冒WinSCP、Xshell、PuTTY等常用的运维工具,用户若从这些钓鱼网站下载带后门的软件,并通过这些运维软件管理服务器,则可能导致服务器IP地址、账号密码等敏感信息被窃取。

仿冒网站的建设者会通过SEO优化技术来提高自身钓鱼网站在搜索结果中的排名,甚至付费将网站排到官方网站前面。为此,建议用户在需要下载相关软件时,一定尽可能通过官方网站下载,谨慎通过搜索引擎的结果直接下载。

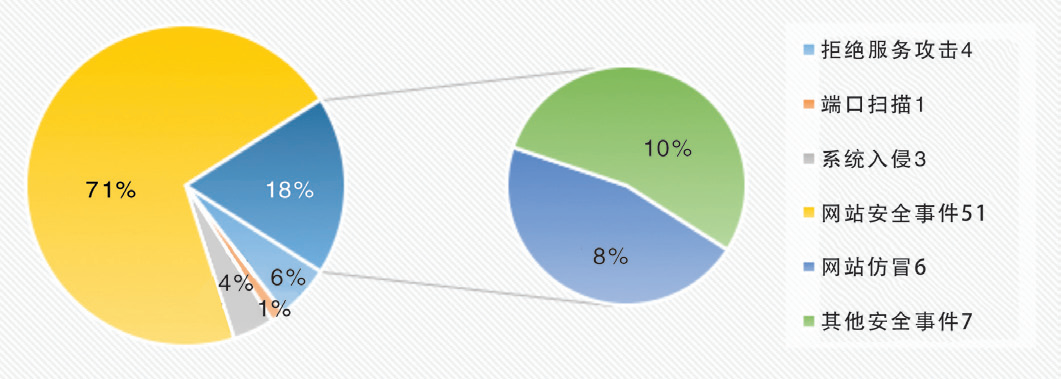

2025年4月-2025年5月CCERT安全投诉事件统计

近期新增严重漏洞评述

01

微软2025年5月的例行安全更新共包含微软产品的安全漏洞78个,按等级分为11个高危、66个重要和1个低危。按照漏洞类型分为权限提升漏洞20个、远程代码执行漏洞29个、身份假冒漏洞4个、信息泄露漏洞16个、拒绝服务漏洞7个、安全功能绕过2个。这些漏洞中需要特别关注的是:

Windows Common Log File System(CLFS)驱动程序特权提升漏洞(CVE-2025-32701)。该漏洞存在于Windows Common Log File System(CLFS)驱动程序中,本地普通身份攻击者可通过释放后使用(Use-After-Free)内存漏洞来提升自身的权限,进而以系统管理员的身份执行任意命令。目前该漏洞已经检测到在野的利用。

Microsoft Windows Scripting Engine类型混淆远程代码执行漏洞(CVE-2025-30397)。该漏洞存在于Windows系统的Scripting Engine中,攻击者可以构造包含攻击代码的网页链接引诱用户打开,成功利用该漏洞可以远程执行任意代码,在整个漏洞利用过程中无需用户进行交互操作。目前该漏洞已经检测到在野的利用。

Windows Ancillary Function Driver for WinSock权限提升漏洞(CVE-2025-32709)。该漏洞存在于Windows的AFD.sys网络驱动中,本地普通身份攻击者可利用该漏洞将自身权限提升至SYSTEM权限,进而执行任意命令。目前该漏洞已检测到在野的攻击。

Windows远程桌面客户端远程代码执行漏洞(CVE-2025-29966)。该漏洞存在于远程桌面的客户端程序中,攻击者可以构建特定远程桌面链接引诱用户点击打开,进而利用该漏洞在用户的系统上执行任意命令。该漏洞在利用过程中需要进行用户交互。

02

Chrome浏览器高危0day漏洞(CVE-2025-4664)。Chrome浏览器存在一个高危漏洞,允许攻击者利用精心构造的网页窃取跨源敏感数据(例如OAuth令牌、会话ID)。谷歌已发布补丁版本,其中Linux平台为136.0.7103.113,Windows和Mac平台为136.0.7103.114,建议用户立即利用浏览器自带更新功能进行更新。

03

Firefox浏览器0day漏洞(CVE-2025-4918、CVE-2025-4919)。Firefox浏览器110.0至138.0.3及Firefox ESR 102.0至128.10.0之间的版本中存在两个高危安全漏洞,允许攻击者通过引诱用户访问特制的网站来进行攻击,成功利用上述漏洞的攻击者可以在目标系统上执行任意命令。目前漏洞的详细信息已经被披露,建议使用Firefox浏览器的用户尽快进行升级。

04

VMware vCenter Server认证命令执行漏洞(CVE-2025-41225)。近期VMware官方发布了VMSA-2025-0010的安全更新,用于修补VMware软件中存在的多个安全漏洞,其中包括一个vCenter Server的认证命令执行漏洞,若虚机用户拥有创建或修改告警及运行脚本的程序,那就可以利用该漏洞获取vCenter的完全控制权。建议vCenter的管理员尽快进行版本更新,并严格限制vCenter的访问范围。

安全提示

近期,国家安全通报中心发布通告称发现AI绘图工具ComfyUI的多个历史上存在的高危安全漏洞(CVE-2024-10099、CVE-2024-21574、CVE-2024-21575、CVE-2024-21576、CVE-2024-21577)正在被境外黑客组织利用。黑客组织通过网络测绘获取公开在互联网上的ComfyUI组件,并尝试利用组件存在的历史漏洞来进行攻击。随着年初的AI热潮,目前已有大量的AI应用在学校落地,这些AI应用多数都依托于一些开源的AI组件来实现功能,这些AI组件不同于后台的算力服务可以通过网络限制来控制访问,由于它们要提供服务,因此会更多地被暴露在公网上,做好这些组件的安全防护是保障整个AI应用安全的关键。

来源:《中国教育网络》2025年5月刊

作者:郑先伟(中国教育和科研计算机网应急响应组)

责编:陈茜

特别声明:本站注明稿件来源为其他媒体的文/图等稿件均为转载稿,本站转载出于非商业性的教育和科研之目的,并不意味着赞同其观点或证实其内容的真实性。如转载稿涉及版权等问题,请作者在两周内速来电或来函联系。

相关阅读

CCERT月报:近期要防范校内钓鱼邮件攻击2025/05/27

CCERT月报:警惕VMware ESXi验证绕过漏洞2024/09/18

CCERT月报:警惕0day漏洞攻击的高发时刻2024/08/20

CCERT月报:OpenSSH 漏洞攻击来袭!用户需防范2024/07/29

CCERT月报:以数据价值为导向进行系统分级防护2024/06/28

CCERT月报:开源软件供应链安全问题引发关注2024/05/28

CCERT月报:DNS系统曝重大安全漏洞!用户需警惕2024/03/25

CCERT月报:数据分级分类将成校园网安全工作重心2024/04/29

CCERT月报:警惕VMware ESXi验证绕过漏洞2024/09/18

CCERT月报:警惕0day漏洞攻击的高发时刻2024/08/20

CCERT月报:OpenSSH 漏洞攻击来袭!用户需防范2024/07/29

CCERT月报:以数据价值为导向进行系统分级防护2024/06/28

CCERT月报:开源软件供应链安全问题引发关注2024/05/28

CCERT月报:DNS系统曝重大安全漏洞!用户需警惕2024/03/25

CCERT月报:数据分级分类将成校园网安全工作重心2024/04/29

一起关注互联网发展、互联网技术、互联网体系结构……

在教育部科技司领导下,中央电化教育馆组织实施了教育信息化教学应用实践共同体项目...

工作要点聚焦:教育信息化、网络安全……都怎么干?

京公网安备 11040202430174号

京公网安备 11040202430174号