编辑点评:本文提出了一种基于SDN技术的网络入侵阻断系统的设计方案,具有实践价值,是一种新的解决思路。

211工程三期CERNET 主干网升级工程中建设的 CERNET 主干网运行管理与安全保障系统中包含了一个大型分布式应急响应服务管理系统CHAIRS[1](Cooperative Hybrid Aided Incidence Response System),该系统已部署在 CERNET 的 38 个主节点,为各节点提供应急响应服务管理功能。对于CHAIRS系统提供的安全警报,需要各节点或校园网的安全管理员进行应急响应,发现并解决网络中存在的安全问题或安全隐患。一般而言,对威胁的响应主要包括相辅相成的跟踪分析和攻击阻断两种措施。但是传统的基于防火墙、黑洞路由[2]等技术的响应系统,在实际使用时存在着两方面的问题:

1)由于把过滤设备和边界路由器等路由设备完全分离开来,所以过滤系统并不能根据网络流量情况的变化,来实时自适应地对过滤措施进行调节;

2)当存在多个子网时,每个子网内的过滤设施需要分别改变各自的边界路由设置,缺乏统一调配,各个系统之间协作困难。

SDN技术的出现,为网络安全事件的应急响应带来了新的实现思路。

一方面,通过使用SDN硬件和软件,可以使得将传统的网络设备转变成为入侵阻断设备,对流量控制能力的自适应性大大加强。

另一方面,SDN的引入也使得应急响应较容易地实现集中控制,可以实现面向更大规模网络的安全事件响应。

基于上述设想,我们提出通过使用SDN技术设计实现一个入侵阻断系统(HYDRA,HYbrid Detection Response Agent),并在CERNET南京主节点的接入网边界进行了实验部署,实现对江苏省100多所入网高校的DDoS阻断保护和恶意流量样本采集。同时,各校园网可以选择自行部署该系统,提供本校园网内的网络安全事件应急响应能力。

本文首先在第一节中介绍了关于入侵响应的相关研究和目前的研究存在的不足。然后,在第二节中对系统的设计与实现进行了介绍。紧接着,在第三章中说明了系统的响应规则设计。第四章中对系统的实验工作进行了介绍。最后,在第五章中总结了全文。

1. 相关研究

目前SDN技术在网络安全应急响应方面的应用并不多,在这为数不多的应用中,D4A[3]项目和Bro Network Security Monitor[4](以下简称Bro Monitor)是比较有代表性的两个项目。

D4A(Defense4All Protection)项目是Opendaylight(以下简称ODL)项目的子项目。在D4A项目中,包括了从攻击检测到攻击阻断的完整功能。D4A项目的原理类似于传统的“黑洞路由”技术,通过改变交换机的转发表,将流量转发到“洗流中心”,对攻击流量进行过滤,然后将非攻击流量转发回原有的转发路径。目前,D4A项目主要存在两方面的不足,一方面,D4A和Opendaylight控制器紧耦合在一起,导致D4A项目缺乏跨控制器部署的能力。另一方面,D4A项目结构复杂,集成了检测和响应两个方面的内容,彼此之间紧耦合在一起,很难将D4A的响应部分与现有的IDS对接,形成自动化的响应。

Bro Monitor原本是一个NIDS,但是引入了SDN思想和技术后,使得Bro Monitor也具备了响应能力。Bro Monitor中的Event Engine会根据检测到的攻击事件,调用Network Control Framework来生成具体的响应规则并发送给OpenFlow Backend,然后OpenFlow Backend会根据具体的控制器不同,调用不同的接口。Bro Monitor由于OpenFlow Backend的存在解决了与控制器的耦合问题,但是还存在与其他IDS不兼容,无法分布式部署的问题。

2. HYDRA系统的设计

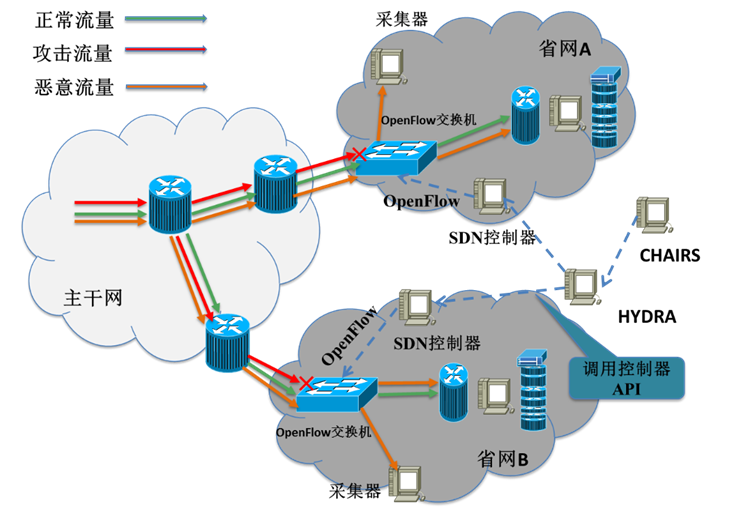

目前CENET主干网与省网主节点之间的拓扑结构如图1所示。攻击流量与恶意流量混杂在正常的流量中,通过主干网,然后经主干网边界路由器,进入到各个省网中,最终到达被攻击的网络设备,完成对网络设施和服务的攻击。

图1 HYDRA系统运行环境图

引入SDN技术后,将OpenFlow交换机串联在边界路由器的下行方向。HYDRA系统一方面会接收CHAIRS系统提供的攻击特征作为输入,根据攻击特征生成响应规则。另一方面,HYDRA系统允许网络管理员直接设置响应规则。响应规则分为两类,分别是阻断和采集。阻断规则会将匹配的报文丢弃,采集规则会在不影响报文转发的情况下,对报文进行采集。最终,所有的响应规则会被转化为流表项,并通过SDN控制器将流表项发送给交换机,从而实现对攻击流量的阻断,以及对恶意流量的样本采集。

在此拓扑结构下,HYDRA系统一方面可以根据实时网络状态对阻断策略进行调整,另一方面,也使得HYDRA系统具备了分布式部署,以及节点间协同响应的能力。

和D4A系统不同,HYDRA系统对攻击流量的阻断是在OpenFlow交换机上完成的。好处是简化了系统的部署的难度,无需设置专用的“洗流中心”,不足之处则在于,由于受到OpenFlow协议匹配字段的限制,无法对攻击流进行细粒度的筛选。相比于Bro Monitor,尽管都是在OpenFlow交换机上完成对攻击流量的阻断,但是HYDRA系统具备了分布式部署,多个网络协同响应的能力。

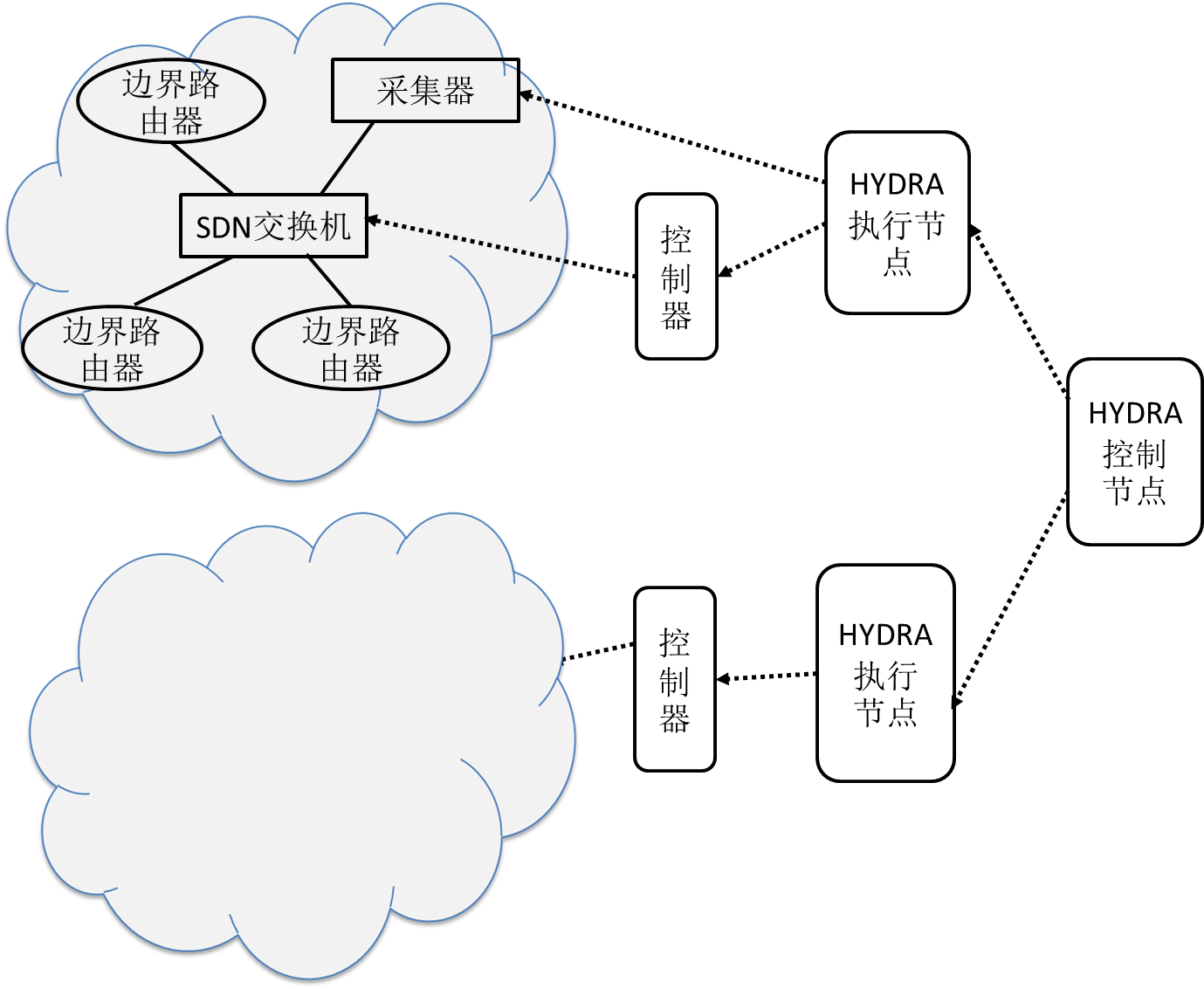

图2 HYDRA系统结构图

HYDRA系统结构图如图2所示,整个系统由五部分组成,包括控制节点,执行节点,采集器,控制器,SDN交换机。其中控制节点是全网唯一的,整个网络内只有一个控制器。其余四项的数量并不是固定的,可以根据需要进行调整。

图3 控制节点数据流图